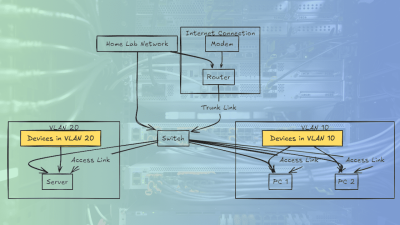

Одной из самых важных частей любого решения для виртуализации является сеть. Неважно, насколько хорошее у вас хранилище или сколько возможностей у гипервизора, если вы не можете контролировать поток данных. Proxmox построен на основе родных сетевых технологий Linux, которые обладают огромными возможностями. С помощью мостов и VLAN в Linux вы можете сегментировать трафик, настраивать агрегацию каналов, увеличенные кадры (jumbo frames), сети для хранилищ, выделенные интерфейсы управления и многое другое. В этой статье мы рассмотрим лучшие практики и конфигурации сети в Proxmox, которые стоит учитывать при настройке домашней лаборатории.

Планирование сети в Proxmox

Первый шаг, который должен сделать каждый перед настройкой сети — это тщательно её спланировать. Продумывание структуры помогает избежать ошибок и лучше понять, как должна быть организована сеть. Набросайте схему сегментов, которые хотите реализовать, определите, какие общедоступные сервисы вам нужны и как должен проходить трафик.

Рекомендуется выделить следующие сегменты:

- Сегмент управления: Выделенная подсеть (например, 192.168.10.0/24) для веб-интерфейса Proxmox (TCP/8006), SSH (TCP/22) и трафика кластеризации, чтобы отделить его от других рабочих нагрузок.

- Сегмент рабочих нагрузок: Может состоять из нескольких VLAN для виртуальных машин и контейнеров. Например, тестовые среды можно разместить в VLAN 20, а рабочие сервисы — в VLAN 30.

- Сегмент хранилища: Если используется iSCSI, NFS или Ceph, трафик хранилища следует изолировать в отдельный VLAN, чтобы избежать перегрузки сети.

- DMZ/публичный сегмент: Виртуальные машины, доступные извне (веб-серверы, VPN-шлюзы), должны находиться в защищенном VLAN с настройками брандмауэра.

Документируйте схему портов коммутатора, правила маршрутизации и IP-адресацию. Это значительно упростит дальнейшее администрирование. После планирования можно приступать к настройке.

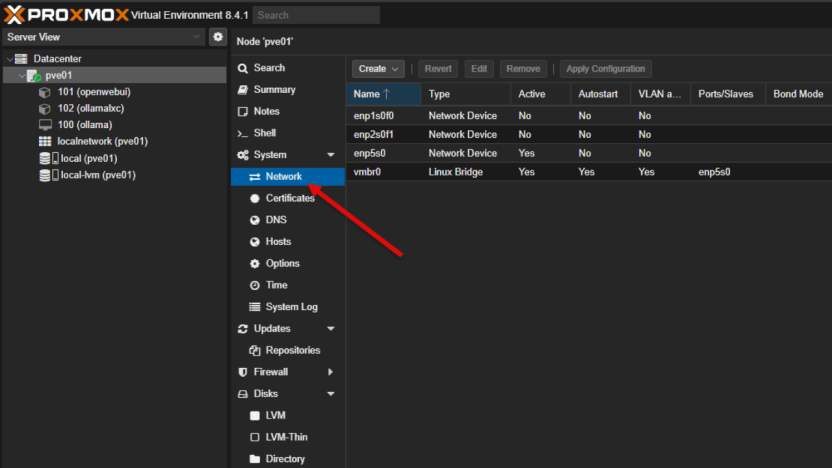

Понимание мостов в Linux

Proxmox использует мосты Linux (логические коммутаторы уровня 2) для связывания виртуальных сетевых карт (NIC) с физическими интерфейсами хоста. Это позволяет виртуальным машинам взаимодействовать с внешним миром, как если бы они были подключены к физическому коммутатору.

Создание моста

Пример конфигурации моста управления в файле /etc/network/interfaces:

auto vmbr0

iface vmbr0 inet static

address 192.168.10.11/24

gateway 192.168.10.1

bridge-ports eth0

bridge-stp off

bridge-fd 0

bridge-ports eth0— связывает физический интерфейсeth0с мостом.bridge-stp off— отключает Spanning Tree Protocol (если коммутатор уже защищен от петель).bridge-fd 0— уменьшает задержку при переключении топологии, ускоряя запуск виртуальных машин.

Можно объединять несколько интерфейсов в один мост для резервирования и увеличения пропускной способности.

Изоляция трафика с помощью VLAN

VLAN (802.1Q) позволяют разделить одну физическую сеть на несколько логических. В Proxmox создаются подынтерфейсы с тегами VLAN и связываются с мостами.

Пример создания VLAN 100:

auto eth0.100

iface eth0.100 inet manual

vlan-raw-device eth0

Затем создаём мост для этого VLAN:

auto vmbr100

iface vmbr100 inet static

address 10.100.0.1/24

bridge-ports eth0.100

bridge-stp off

bridge-fd 0

Убедитесь, что порт коммутатора настроен в режиме trunk.

Агрегация каналов (LACP)

Если коммутатор поддерживает LACP, можно объединить несколько сетевых интерфейсов для повышения отказоустойчивости и пропускной способности.

Пример конфигурации агрегации:

auto bond0

iface bond0 inet manual

bond-slaves eth0 eth1

bond-miimon 100

bond-mode 802.3ad

bond-lacp-rate 1

bond-slaves eth0 eth1— список интерфейсов.bond-mode 802.3ad— включает LACP.bond-miimon 100— проверка состояния соединения каждые 100 мс.bond-lacp-rate 1— быстрый режим LACP.

После этого мост настраивается аналогично:

auto vmbr0

iface vmbr0 inet static

address 192.168.10.11/24

gateway 192.168.10.1

bridge-ports bond0

bridge-stp off

bridge-fd 0

Настройка MTU и Jumbo Frames

Для сетей с высокими нагрузками (Ceph, iSCSI) можно увеличить MTU до 9000 (Jumbo Frames):

auto vmbr-storage

iface vmbr-storage inet static

address 10.0.1.11/24

bridge-ports bond0

mtu 9000

bridge-stp off

bridge-fd 0

Проверить работоспособность можно командой:

ping -M do -s 8972 10.0.1.1

Защита интерфейса управления

Для безопасности рекомендуется:

- Использовать выделенный VLAN для управления.

- Настроить брандмауэр для ограничения доступа (только SSH и HTTPS).

- Отключить вход по паролю в SSH:

PermitRootLogin no

PasswordAuthentication no

Мониторинг и устранение неисправностей

Полезные команды:

ip addr— состояние интерфейсов и MTU.bridge link— активные порты моста.cat /proc/net/bonding/bond0— состояние агрегированного канала.

Для анализа трафика:

iftop,nload— мониторинг нагрузки.-

tcpdump— захват пакетов, например:tcpdump -i vmbr0 port 80

Документирование

Рекомендуется:

- Хранить конфигурации (

/etc/network/interfaces, настройки брандмауэра) в Git. - Вести обновляемые схемы топологии.

- Добавлять пояснения в коммитах.

Итог

Хорошо спроектированная сеть значительно упрощает управление Proxmox. Используйте VLAN, LACP и правильно настраивайте безопасность. Документируйте изменения для удобства администрирования в будущем.

Если у вас есть дополнительные советы по настройке сети в Proxmox, поделитесь ими в комментариях!