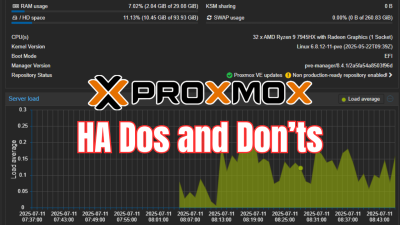

Никогда еще не было лучшего времени для изучения программирования, особенно в контексте Infrastructure as Code (IaC). Сейчас доступно множество мощных инструментов с ИИ, которые значительно снижают порог входа в разработку. Я всегда считал, что домашнюю лабораторию стоит рассматривать как «настоящую» производственную инфраструктуру. IaC — это секретный ингредиент для поддержания порядка, повторяемости и просто удовольствия от работы. Когда вы описываете такие вещи, как настройки сети или шаблоны виртуальных машин, в виде кода, вы можете разворачивать или удалять среды за считанные минуты. Давайте посмотрим, как можно автоматизировать всё с помощью Terraform, Packer, Ansible и GitLab CI/CD.

Почему IaC важен в домашней лаборатории

Может показаться, что IaC нужен только в продакшн-средах. И в целом это действительно так. У большинства из нас дома нет критически важной инфраструктуры, требующей автоматизации и масштабирования. Однако домашняя лаборатория — это место, где можно освоить эти навыки. Кроме того, IaC делает работу с лабораторией удобнее и эффективнее. Вот несколько причин, почему стоит использовать IaC в своей лаборатории:

- Согласованность — Ручная настройка через GUI подходит для разовых тестов или обучения, но человеческие ошибки возникают быстро. Кодовая запись конфигураций исключает ситуации типа «ой, забыл настроить X» и делает процесс повторяемым.

- Версионность — Хранение конфигураций в Git позволяет откатывать ошибки, экспериментировать с ветками и привлекать других участников к проектам без риска возникновения проблем.

- Pets vs Cattle — Если относиться к серверам и сетям как к временным ресурсам, можно свободно экспериментировать и ломать что угодно, зная, что всё можно восстановить за минуты. Сервер перестает быть «домашним питомцем», а становится «скотом», выполняющим конкретные задачи. Это также соответствует «третьему пути» из книги «Проект „Феникс“» (обучение и эксперименты).

- Документирование — Сам код является документацией. Комментарии и история коммитов превращаются в пошаговый журнал экспериментов и аудит-трейл.

1. Описание инфраструктуры с помощью Terraform

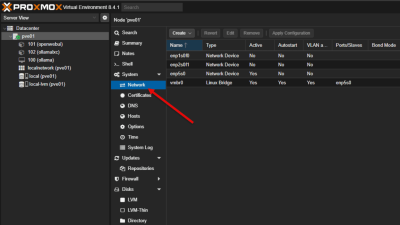

Terraform — стандарт де-факто для IaC. Его можно использовать для описания виртуальных машин или LXC-контейнеров в домашней лаборатории так же, как в облачной среде.

Взгляните на следующий код. Он описывает:

- Создание LXC-контейнера с именем

debian_jump. - Установку имени хоста

jump01. - Использование шаблона Debian 12, хранящегося локально на сервере Proxmox.

- Выделение 2 CPU и 2 ГБ RAM.

- Настройку сети с интерфейсом

eth0, подключенным к мостуvmbr0.

terraform

provider "proxmox" {

pm_api_url = "https://proxmox.local:8006/api2/json"

pm_user = "terraform@pve"

pm_password = var.pve_password

pm_tls_insecure = true

}

resource "proxmox_lxc" "debian_jump" {

hostname = "jump01"

ostemplate = "local:vztmpl/debian-12-standard_12.0-1_amd64.tar.zst"

cores = 2

memory = 2048

net {

name = "eth0"

bridge = "vmbr0"

}

}

Организация Terraform-кода в модули (networking/, compute/, storage/) позволяет повторно использовать их в разных проектах (например, развертывание Kubernetes-кластера на одной неделе и тестового домена Windows — на другой).

Структура модулей:

modules/

├── networking/

│ ├── main.tf

│ ├── variables.tf

│ └── outputs.tf

├── compute/

│ ├── main.tf

│ ├── variables.tf

│ └── outputs.tf

└── storage/

├── main.tf

├── variables.tf

└── outputs.tf

Пример для кластера Kubernetes:

terraform

kubernetes-cluster/main.tf

module "network" {

source = "../modules/networking"

network_name = "k8s-network"

subnet_cidr = "10.1.0.0/24"

vlan_id = 100

}

module "compute" {

source = "../modules/compute"

vm_count = 3

vm_template = "ubuntu-20.04"

cpu_cores = 4

memory_mb = 8192

network_id = module.network.network_id

}

module "storage" {

source = "../modules/storage"

storage_type = "fast-ssd"

size_gb = 100

vm_ids = module.compute.vm_ids

}

Пример для тестового домена Windows:

terraform

windows-domain/main.tf

module "network" {

source = "../modules/networking"

network_name = "domain-network"

subnet_cidr = "10.2.0.0/24"

vlan_id = 200

}

module "compute" {

source = "../modules/compute"

vm_count = 2

vm_template = "windows-server-2022"

cpu_cores = 2

memory_mb = 4096

network_id = module.network.network_id

}

module "storage" {

source = "../modules/storage"

storage_type = "standard"

size_gb = 50

vm_ids = module.compute.vm_ids

}

2. Создание золотых образов с Packer

Один из самых полезных ресурсов в домашней лаборатории — шаблоны виртуальных машин. Независимо от того, используете ли вы VMware vSphere, Proxmox или что-то ещё, шаблоны позволяют быстро «клонировать» новые ресурсы с уже настроенными параметрами. Это экономит массу времени.

Но поддерживать шаблоны в актуальном состоянии вручную — утомительно. Для автоматизации этого процесса отлично подходит HashiCorp Packer. После создания шаблона можно использовать его в Terraform, как показано выше.

Пример Packer-шаблона для Debian:

json

{

"builders": [{

"type": "proxmox",

"proxmox_url": "https://proxmox.local:8006/api2/json",

"username": "packer@pve",

"password": "{{user pve_password}}",

"template": false,

"disk_size": "20G",

"storage_pool": "local-zfs",

"vm_id": "110"

}],

"provisioners": [

{

"type": "shell",

"inline": [

"apt-get update",

"apt-get upgrade -y",

"apt-get install -y qemu-guest-agent"

]

}

],

"post-processors": [

{

"type": "proxmox-template",

"compression": "zstd"

}

]

}

Почему мне нравится Packer:

- Иммутабельность: Каждый шаблон — это версионированный образ.

- Автоматизация: Устанавливайте агенты, обновления безопасности и инструменты мониторинга через код.

- Скорость: Виртуальные машины, созданные из шаблонов, запускаются за секунды, а не минуты.

3. Управление конфигурацией с Ansible и Semaphore UI

Имея золотые образы, я использую Ansible для настройки «второго дня» — установки пакетов, создания пользователей, настройки NTP, настройки агентов и т. д. Благодаря Semaphore UI у меня есть удобный веб-интерфейс для запуска плейбуков.

Мой рабочий процесс:

- Создание плейбуков:

yaml

- hosts: all

become: true

roles:- role: ufw

ufw_rules:- { rule: allow, port: ssh }

- { rule: allow, port: 80 }

- role: docker

- role: prometheus_node_exporter

- role: ufw

-

Фиксация в Git:

Все изменения ролей и инвентаризаций сохраняются в Git, чтобы Semaphore UI мог получить актуальные скрипты. - Semaphore:

Я подключил репозиторий GitLab к Semaphore. При запуске cron-задачи Semaphore забирает последние скрипты и плейбуки из Git.

Такой подход с GUI поддерживает порядок в плейбуках (проверка синтаксиса, идемпотентность) и упрощает совместную работу.

4. Интеграция всего в GitLab CI/CD

Я рассматриваю репозитории домашней лаборатории так же, как корпоративный код. Вот фрагмент моего .gitlab-ci.yml, который объединяет Terraform, Packer и Ansible в единый конвейер:

yaml

stages:

- validate

- plan

- build

- deploy

variables:

TF_WORKING_DIR: infra/terraform

PACKER_TEMPLATE: infra/packer/debian.json

ANSIBLE_PLAYBOOK: infra/ansible/site.yml

validate:

stage: validate

script:

- cd $TF_WORKING_DIR && terraform validate

- packer validate $PACKER_TEMPLATE

- ansible-lint $ANSIBLE_PLAYBOOK

terraform-plan:

stage: plan

script:

- cd $TF_WORKING_DIR && terraform plan -out=plan.tfplan

artifacts:

paths:- $TF_WORKING_DIR/plan.tfplan

packer-build:

stage: build

script:

- packer build -var "pve_password=$PVE_PASSWORD" $PACKER_TEMPLATE

ansible-deploy:

stage: deploy

script:

- |

ansible-playbook

-i infra/ansible/inventory.ini

$ANSIBLE_PLAYBOOK

Что это позволяет делать:

- Проверять код: Находить опечатки в Terraform, Packer и Ansible до развертывания.

- Управлять артефактами: Версионировать образы Packer и проверять планы Terraform перед применением.

- Полная автоматизация: Слияние кода → пайплайн → новая сеть + золотой образ → плейбуки → готовые сервисы.

5. Советы по автоматизации домашней лаборатории

| Практика | Зачем это нужно |

|---|---|

| Используйте параметры | Избегайте жесткого кодирования IP-адресов, паролей и имен. Вместо этого используйте переменные и системы управления секретами. |

| Удалённое состояние | Храните состояние Terraform в S3-совместимом хранилище (например, MinIO). |

| Детектирование дрейфа | Запускайте terraform plan по расписанию, чтобы находить изменения, сделанные вручную. |

| Иммутабельность шаблонов | Никогда не изменяйте шаблоны Packer через SSH — обновляйте их кодом. |

| Идемпотентные плейбуки | Убедитесь, что задачи Ansible можно запускать многократно без побочных эффектов. |

| Секреты | Используйте Vault или переменные GitLab CI/CD для хранения чувствительных данных. Никогда не коммитьте их в репозиторий. Используйте .gitignore. |

| Документируйте код | Добавляйте комментарии, README и примеры прямо в IaC. Используйте ИИ для ускорения документирования. Это экономит кучу времени! |

Заключение

Работа с домашней лабораторией как с кодом — отличный способ не только учиться, но и получать больше удовольствия от экспериментов. Описание всего в коде включает автоматическую документацию сетей, образов, конфигураций и рабочих процессов.

Если вы еще не начали осваивать автоматизацию, выберите один инструмент (Terraform, Packer или Ansible) и превратите хотя бы одну ручную задачу в код. Гарантирую: вам понравится! Лучший способ учиться — через практические проекты. С таким подходом вы прокачаете свои навыки в разы быстрее.